بازدید از یک وبسایت آلوده با iPhone منجر به سرقت همهی اطلاعات شخصی میشود

در تاریخ 29 آگوست 2019 تیم پروژه صفر گوگل، خبری[1] مبنی بر کشف تعدادی آسیبپذیری جدید در iOS منتشر کرده است. اوایل امسال تیم تحلیل تهدید گوگل(TAG[2]) مجموعهی کوچکی از وبسایتهای پربازدید هک شده را پیدا کردند. از این وبسایتهای هک شده با بکارگیری حمله watering hole به بازدیدکنندگانی که از طریق گوشی iPhone از وبسایت آلوده بازدید میکردند، استفاده میشده است.

اهداف مورد حمله به هیچ عنوان انتخاب نمیشدند؛ به این معنی که هر کاربری میتوانست با بازدید از سایت هک شده به سادگی مورد حمله قرار بگیرد و اگر حمله موفقیتآمیز بود به دستگاه نفوذ شده و یک monitoring implant روی آن نصب میشده است که در نهایت منجر به دزدی اطلاعات میشود. به گزارش این تیم، وبسایتهای هک شده هر هفته هزاران بازدید کننده دارند.

TAG پنج زنجیره exploit جداگانه، کامل و منحصر به فرد را جمعآوری کرده که تقریبا همهی نسخهها از iOS 10 تا آخرین نسخه iOS 12 را پوشش میدهد. به این معنی که گروهی بطور مستمر طی مدت زمان حداقل دو سال سعی در هک کردن کاربران iPhone داشتند.

تیم پروژه صفر گوگل با همکاری TAG، بطور کلی 14 آسیبپذیری در میان این پنج زنجیره exploit کشف کرد: 7 تا در مرورگر وب iPhone، 5 تا در کرنل و 2 تای دیگر مربوط به دور زدن sandbox است. تحلیلها نشان میدهند که حداقل یکی از زنجیرههای بالا بردن سطح دسترسی[3] تا روز کشف، همچنان روز صفرم و بدون وصله امنیتی بوده است (CVE-2019-7287 وCVE-2019-7286).

در نهایت با استفادهی زنجیروار از این باگها و monitoring implant نصب شده در گوشی، مهاجم قادر بوده به تمام اجزا و اطلاعات اپها، پیامها، تماسها، دوربین، گالری و هر آنچه قابل تصور است با سطح root دسترسی داشته باشد. مهاجم با exploit مرورگر فایل اجرای خود را در /temp گوشی ذخیره کرده و بوسیله این فایل تمامی عملیات مخرب خود را بدون اطلاع کاربر انجام میدهد.

آیا داده های ارسالی به سرور رمزگذاری شده بودند؟ خیر! تنها با ساختن یک درخواست HTTP POST و قرار دادن اطلاعات هر فایل در یک فرم، دادهها به سرور ارسال میشود؛ به این معنی که ارسال از طریق پروتکل HTTP (و نه حتی HTTPS) و بدون کمترین رمزنگاری نامتقارن یا حتی متقارن انجام میشده. اگر به یک شبکه WiFi رمزنگاری نشده متصل باشید این اطلاعات بین همه در اطراف شما پخش و ارسال میشود از اپراتور شبکه گرفته تا هر هاپ میانی شبکه. با وجود چنین اشتباهی این آسیبپذیری به مدت دو سال کشف نشده باقی مانده بود.

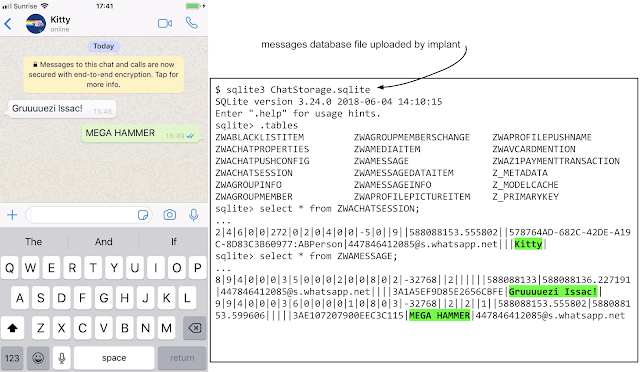

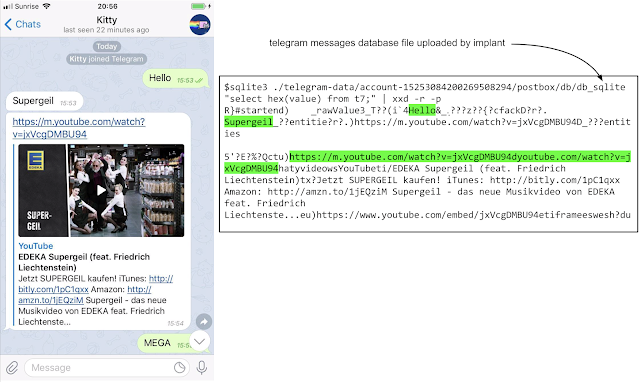

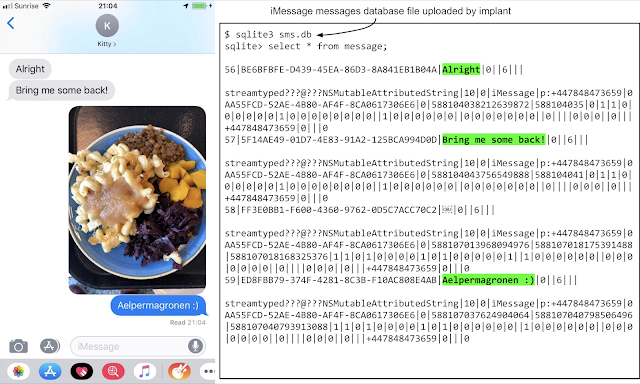

تعدادی دادهی نمونه از دستگاه تست که برنامهی monitoring implant را اجرا میکند در تصاویر زیر قابل مشاهده است. دستگاه تست یک iPhone 8 با iOS 12 است. Implant به پایگاه دادهی برنامههای مطرحی مانند Whatsapp، Telegram وiMessage که در تلفن همراه قربانی که از رمزگذاریهای کاربر به کاربر[4] استفاده میکنند دسترسی دارد. برنامهها، در سمت چپ تصویر و سمت راست آن محتوای فایلهای پایگاه دادهی آنها که توسط implant دزدیده شده است، مشاهده میشود که شامل پیامهای ارسالی و دریافتی توسط این برنامهها بصورت آشکار و بدون رمزنگاری میشود.