Simjacker – جاسوسی از هر گوشی موبایل تنها با ارسال یک پیام کوتاه

محققان امنیتی آسیبپذیری خطرناکی[1] در سیمکارت ها کشف کردند که به مهاجمان اجازه میدهد تنها با ارسال یک پیام کوتاه به گوشی موبایل قربانی، اطلاعات مهم و حیاتی مثل موقعیت مکانی قربانی را بدست آورند.

این آسیبپذیری موسوم به Simjacker، (صرفنظر از مدل گوشی موبایلی که قربانی در دست دارد) در قسمت خاصی از نرم افزار به نام S@T Browser (یک فناوری قدیمی که از سال ۲۰۰۹ در سیمکارتها تعبیه میشود) قرار دارد. این سیمکارتها بصورت گسترده توسط اپراتورهای تلفن همراه حداقل 30 کشور استفاده میشود.

یک شرکت خصوصی با همکاری دولت از تقریبا دو سال پیش با استفاده از آسیبپذیری Simjacker در کشورهای مختلف اقدام به جاسوسی از کاربران میکند.

S@T Browser[1] برنامهای است که در سیمکارتهای مختلف از جمله eSIM نصب شده و بعنوان بخشی از STK [2] امکان راه اندازی سرویسهای اولیه و سرویسهای ارزش افزوده برای مشتریان اپراتورهای تلفن همراه را فراهم میکند.

از آنجایی که S@T Browser حاوی مجموعهای از دستورالعملهای STK – مثل ارسال پیام کوتاه، برقرار کردن تماس، باز کردن مرورگر، ارسال اطلاعات، اجرا در خط فرمان، خاموش کردن سیم کارت، ارسال USSD و جمع آوری اطلاعات دستگاه – است که تنها با یک پیام کوتاه راه اندازی میشود، محیط اجرای مناسبی برای اجرای دستورات مخرب از راه دور در موبایل را نیز فراهم میکند.

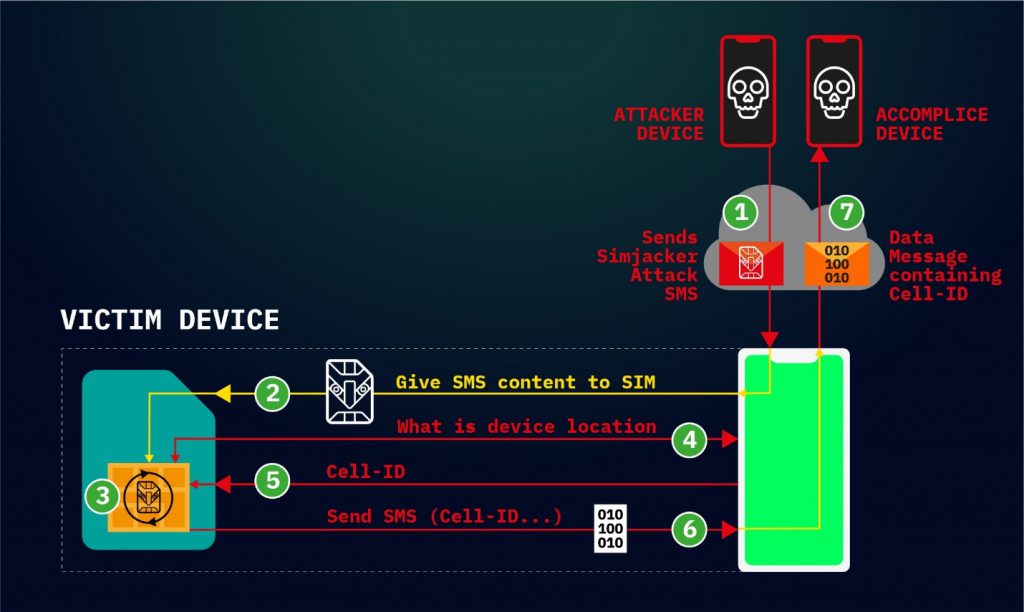

این آسیبپذیری چگونه عمل میکند؟

برای بکار گرفتن این آسیبپذیری فقط به یک مودم GSM ده دلاری نیاز است تا بتوان عملیات زیر را تنها با ارسال یک پیام کوتاه حاوی نوع خاصی از کد شبه-جاسوسی انجام داد:

- بازیابی موقعیت مکانی دستگاه قربانی و اطلاعات IMEI آن

- انتشار اطلاعات کذب با ارسال پیام جعلی از طرف قربانی

- جاسوسی از قربانی از طریق واداشتن تلفن همراه قربانی به برقراری تماس با شماره تلفن مهاجم

- انتشار بدافزار از طریق واداشتن مرورگر تلفن همراه به باز کردن یک صفحه وب مخرب

- اعمال حملات اختلال سرویس(DoS) با غیرفعال کردن سیم کارت

- بازیابی اطلاعات دیگری مثل زبان و وضعیت باتری و …

حمله با ارسال یک پیام کوتاه به دستگاه هدف از طرف مهاجم آغاز میشود. این پیام از طریق یک فرستنده/گیرنده دیگر، یک مودم GSM و یا یک حساب ارسال پیام کوتاه متصل به A2P که حاوی تعدادی دستورالعمل STK است ارسال میشود. بطور خاص این دستورالعملها برای رسیدن به UICC سیمکارت ارسال میشوند. برای اینکه این دستورات کار کنند از S@T Browser که در UICC قرار دارد استفاده میشود. به محض اینکه UICC پیام مهاجم را دریافت کرد، از کتابخانه S@T Browser بعنوان محیط اجرا استفاده کرده و دستورات را اجرا میکند. بعد از بازیابی اطلاعات با پیام کوتاه دیگری اطلاعات را برای مهاجم ارسال میکند.

این حملات به نرم افزار تعبیه شده روی UICC وابسته است نه خود دستگاه. حملات موفقیت آمیزی که منجر به استخراج موقعیت مکانی دستگاههای Apple، ZTE، Samsung،Google، Huawei و حتی دستگاههای اینترنت اشیا دارای سیمکارت شده است بیانگر این عدم وابستگی است.

در این حمله قربانی کاملا از شروع حمله، استخراج اطلاعات و ارسال آن به مهاجم بی اطلاع است.

محققان، انجمن GSM (نماینده انجمن اپراتورهای تلفن همراه) و SIMalliance نماینده تولید کنندگان سیم کارت) را از این تهدید جدی آگاه کردهاند.

اطلاعات بیشتر در:

https://www.adaptivemobile.com/blog/simjacker-next-generation-spying-over-mobile

https://www.adaptivemobile.com/blog/simjacker-next-generation-spying-over-mobile

[1] مخفف SIMalliance Toolbox Browser

[2] SIM Tool Kit