آسیب پذیری وصله نشدهی Strandhogg در اندروید مورد بهره برداری قرار گرفت

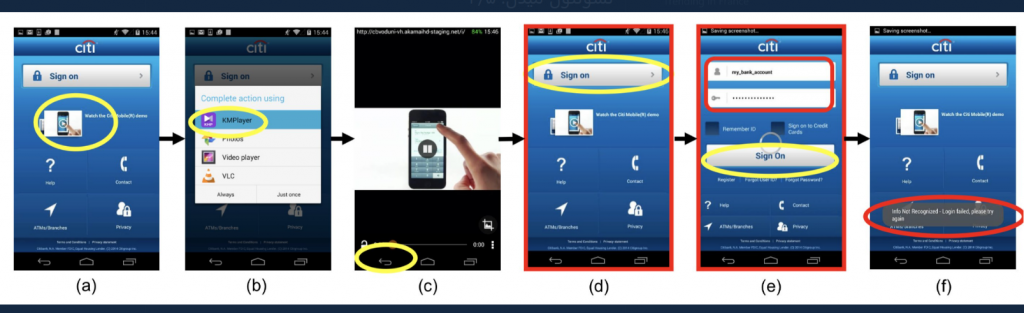

این آسیبپذیری که در برنامکهای مخرب اندرویدی تعبیه میشود برای سرقت اطلاعات بانکی و دیگر اطلاعات شخصی کاربران مورد استفاده قرار گرفته است. آسیبپذیری Strandhogg در قابلیت چندکاره (multitasking) اندروید قرار دارد که میتواند توسط برنامک مخربی که در گوشی موبایل نصب است به شکل هر برنامک معتبر دیگری، حتی برنامکهای سیستمی درآید. به عبارتی زمانیکه کاربر آیکن برنامک معتبر را لمس میکند، بدافزاری که آسیبپذیری Strandhogg را اکسپلویت میکند میتواند این task را شنود و به اصطلاح hijack کند و یک رابط کاربری تقلبی به جای برنامک معتبر بارگذاری کند؛ کاربران هم با تصور اینکه برنامک همان برنامک معتبر است اطلاعات حساس و شخصی (مانند نام کاربری و رمز عبور در صفحات ورود) خود را در برنامک مخرب وارد میکنند.

این رابط کاربری تقلبی در نتیجهی سوء استفاده از شروط انتقال حالت task مانند taskAffinity و allowTaskReparenting رخ میدهد.

در بهرهبرداریهای پیشرفتهتر میتوان با دستکاری در Eventهایی مثلCallbackها کاربر حاضر در یک برنامک بانکی که توسط خود آن برنامک به برنامک دیگری هدایت شده بود در هنگام بازگشت و هنگام زدن دکمه Back بجای بازگشت به برنامک بانکی به یک برنامک مخرب که مشابه برنامک بانکی است هدایت کند (UI Phishing).

اگرچه هیچ راه موثر و قابل اعتمادی برای کشف و مسدودسازی حملات task hijacking وجود ندارد با این حال کاربران میتوانند با توجه به ناهمخوانیهایی از قبیل موارد زیر حمله را تشخیص دهند:

- برنامکی که نام کاربری و رمز عبور را در آن وارد کردید مجدداً درخواست ورود نام کاربری و رمزعبور میکند.

- درخواست مجوزی روی صفحه ظاهر میشود بدون اینکه مشخص کند درخواست از سمت کدام برنامک است.

- با ضربه زدن روی دکمه ها و رابط کاربری درون برنامک هیچ اتفاقی رخ نمیدهد.

- دکمه بازگشت طوری که انتظار میرود عمل نمیکند.

منابع

[1]

[2]